Nouveautés de la plateforme GravityZone - Août 2024 (v 6.53)

Le 5 août, Bitdefender a déployé de nouvelles fonctionnalités dans Bitdefender GravityZone, notre plateforme de cybersécurité complète qui fournit des capacités de prévention, de protection, de détection et de réponse pour les organisations de toutes tailles. Ces fonctionnalités, conformes à notre stratégie de sécurité multicouche, sont destinées à alléger la charge de travail des analystes de sécurité, des administrateurs et des utilisateurs.

Nouveautés pour les analystes en sécurité

Dans un paysage de cybersécurité dynamique, les analystes de la sécurité sont chargés de découvrir tous les signes d'attaques sophistiquées potentielles afin de rendre visible l'invisible. Cette section décrit les nouvelles fonctionnalités conçues pour améliorer les capacités des analystes, en offrant des outils améliorés pour la détection des menaces, l'investigation et la réponse.

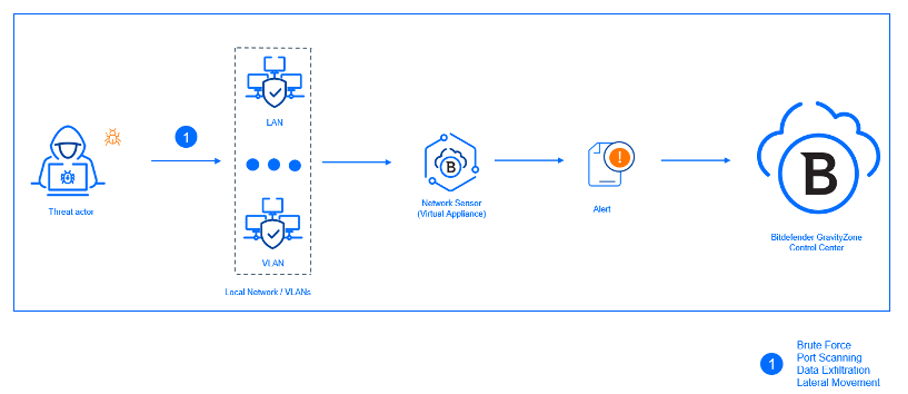

Surveillance de plusieurs sous-réseaux à l'aide d'un seul capteur Réseau

Les capteurs de Bitdefender GravityZone surveillent activement votre infrastructure informatique comme les appareils, les réseaux, le cloud, les identités et les applications de productivité pour détecter les menaces potentielles, y compris les attaques de ransomware. Le capteur Réseau analyse spécifiquement le trafic réseau pour détecter et prévenir les mouvements latéraux, l'exfiltration de données, le balayage des ports et les attaques par force brute, fournissant ainsi des informations cruciales sur les menaces basées sur le réseau.

Avec la dernière mise à jour, vous pouvez surveiller plusieurs sous-réseaux à l'aide d'une seule appliance virtuelle de capteur Réseau. Vous pouvez désormais configurer plusieurs VLAN pour la surveillance et, en ajoutant des définitions de routeurs pour vos réseaux, le capteur et le moteur de corrélation peuvent mieux comprendre la topologie du réseau et le flux de trafic. Pour éviter les conflits d'adresses IP et MAC causés par des sous-réseaux dont les espaces d'adressage se chevauchent, vous pouvez définir des ID de groupe pour partitionner logiquement votre infrastructure réseau, garantissant ainsi que les détections provenant de ces réseaux sont différenciées et marquées avec précision.

Cette nouvelle fonctionnalité sera disponible automatiquement sur vos capteurs Réseau existants. Cependant, pour bénéficier de ces améliorations, les clients devront reconfigurer leurs appliances virtuelles existantes. Toutes les étapes de configuration sont décrites en détail dans notre centre de support Bitdefender ici.

Nouveautés pour les administrateurs

Les administrateurs devant constamment jongler avec de nombreuses tâches et responsabilités, les outils conçus pour faciliter leurs tâches quotidiennes sont très appréciés. Cette section décrit les nouvelles fonctionnalités conçues pour faciliter la gestion des caractéristiques responsables de la prévention, de la protection et de la détection dans une architecture de sécurité de défense en profondeur.

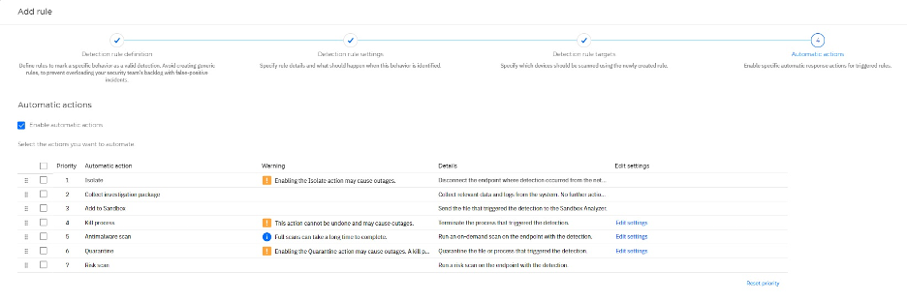

Réponse automatique pour les règles personnalisées

Jusqu'à présent, vous pouviez utiliser des règles de détection personnalisées pour définir des règles qui marquaient un comportement spécifique (IoC personnalisé) de votre environnement comme une détection valide et généraient des incidents correspondants sur la page Incidents.

Avec la dernière version, vous pouvez attribuer des actions automatiques aux règles de détection personnalisées. En fonction de votre licence, vous pouvez définir les actions de réponse suivantes :

- Isolation – isole le endpoint où la détection a eu lieu.

- Collecte du package d’investigation – recueille les données et les journaux pertinents du système où la détection s'est produite. Le package sera stocké localement du côté du endpoint et peut être téléchargé en utilisant l'option de récupération de fichier dans la section Investigation sous les détails du endpoint.

- Ajout à la Sandbox – envoie le fichier qui a déclenché la détection à Sandbox Analyzer.

- Terminer le processus – met fin au processus qui a déclenché la détection. Vous pouvez choisir d'inclure le processus parent et les processus enfants.

- Analyse antimalware – exécute une analyse à la demande sur le endpoint qui a déclenché la détection. Vous pouvez choisir entre une analyse rapide et une analyse complète.

- Mise en quarantaine – met en quarantaine le fichier ou le processus qui a déclenché la détection. Vous pouvez choisir d'inclure le processus et les fichiers parents ou les processus enfants.

- Analyse de risque – exécuter une analyse des risques sur le endpoint qui a déclenché la détection.

Vous pouvez choisir une ou plusieurs actions et définir leur priorité en faisant glisser les actions automatiques de haut en bas. Cela déterminera l'ordre d'exécution de l'action, les actions étant exécutées séquentiellement l'une après l'autre, sans attendre les résultats de l'action précédente. Les actions seront exécutées pendant la détection sans dépendre de la connectivité du endpoint à GravityZone Cloud.

Par exemple, après avoir lu notre analyse sur une attaque coordonnée de ransomware sur les réseaux d'entreprise menée par le groupe Cactus, vous pouvez créer vos propres règles de détection personnalisées basées sur l'IoC fourni dans l'article. En utilisant les adresses IP C2, vous pouvez créer une règle qui, après détection, isolera l'hôte compromis, créera un package d'investigation et exécutera des analyses antimalware et des analyses de risque.

Toutes les configurations sont enregistrées et peuvent être consultées avec tous les détails dans la section Activité de l'utilisateur. Toutes les actions seront signalées et affichées dans la section Incident de GravityZone avec tous les détails.

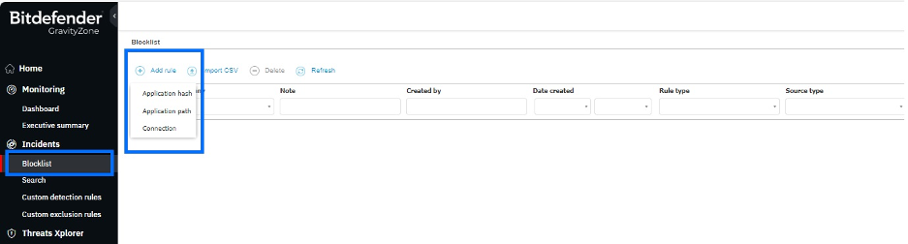

Nouvelles règles pour les listes de blocage

En utilisant GravityZone, vous pouvez bloquer des applications en fonction du contrôle des applications dans la politique de contrôle du contenu et bloquer le trafic en fonction de la politique de pare-feu. Avec une licence EDR, vous avez la possibilité supplémentaire de bloquer des applications basées sur le hachage dans la section Listes de blocage dans Incidents.

Nous avons amélioré les listes de blocage avec la dernière mise à jour en ajoutant le blocage des applications et des connexions basé sur les correctifs. En plus des règles de hachage existantes, vous pouvez désormais ajouter des blocages basés sur les chemins d'accès aux applications. Cette fonctionnalité fonctionne sur les terminaux Windows pour lesquels les modules Contrôle du contenu et Liste noire des applications sont tous deux actifs dans la configuration de la politique. Pour configurer de nouveaux blocs de connexion avec une action de refus, le module de Pare-feu doit être installé et actif sur les terminaux Windows. Toutes les modifications de configuration sont enregistrées et peuvent être consultées dans la section Activité de l'utilisateur.

Il est important de noter que toutes les règles de la liste de blocage sont appliquées avant les paramètres de la politique tels que le contrôle du contenu ou la configuration du pare-feu. Tous les terminaux répondant aux exigences décrites dans le paragraphe précédent commenceront automatiquement à appliquer ces règles.

Vous pouvez également importer des fichiers CSV locaux pour ajouter facilement de nombreuses règles à la fois ou automatiser vos tâches grâce à la dernière version de l'API publiée pour la création de règles en masse.

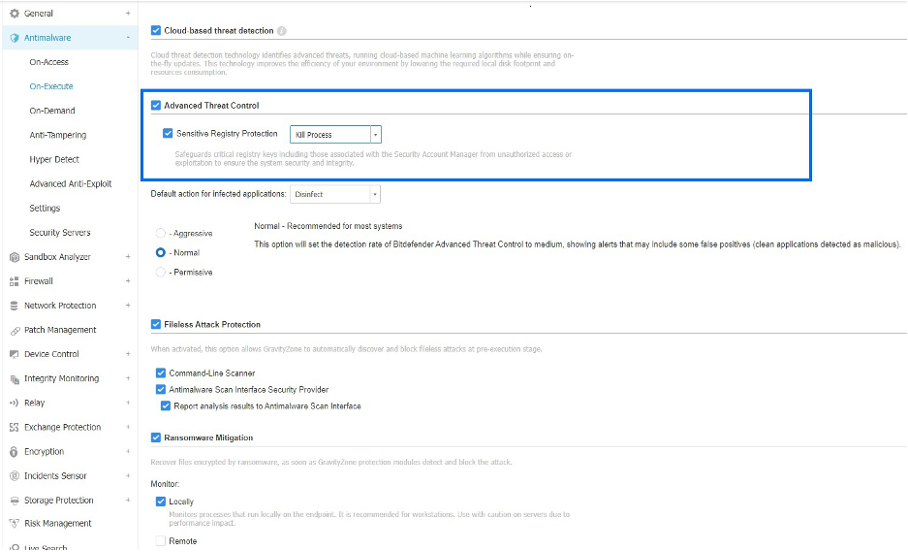

Amélioration du module Advanced Threat Control

Advanced Threat Control détecte de manière proactive et dynamique les comportements malveillants en surveillant en continu et en temps réel les activités des processus.

Sensitive Registry Protection, un composant existant du module ATC, a été amélioré pour protéger les clés de registre critiques, y compris celles associées au gestionnaire de compte de sécurité (SAM), contre l'accès non autorisé ou l'exploitation via le protocole de registre à distance de Windows (MS-RRP), qui est utilisé pour gérer à distance le registre de Windows.

Pour illustrer ce propos, imaginons une machine non protégée à laquelle des personnes non autorisées ont accès. Le registre SAM stocke les mots de passe hachés des comptes d'utilisateurs locaux. Les attaquants peuvent utiliser des techniques d'exploitation telles que l'extraction de clés de registre malveillantes pour extraire le registre SAM et tenter de déchiffrer les mots de passe hachés. Armé d'informations d'identification valides, un attaquant peut essayer de se connecter à une autre machine distante à l'aide de MS-RRP et récupérer ses clés SAM. Si ATC est actif sur la machine distante avec l'action Terminer le processus, il mettra fin au processus (svchost.exe) qui tente d'accéder au registre.

Vous pouvez configurer en Terminer le process ou en Rapport uniquement pour chaque politique nouvelle ou existante dans la section de configuration Antimalware > A l’exécution > Advanced Threat Control.

Nouvelle tâche de soumission à Sandbox Analyzer

Le service Sandbox Analyzer analyse en profondeur les fichiers suspects en exécutant les charges utiles dans un environnement virtuel hébergé par Bitdefender, en observant leur comportement, en signalant les changements subtils du système qui indiquent une intention malveillante et en fournissant des informations exploitables.

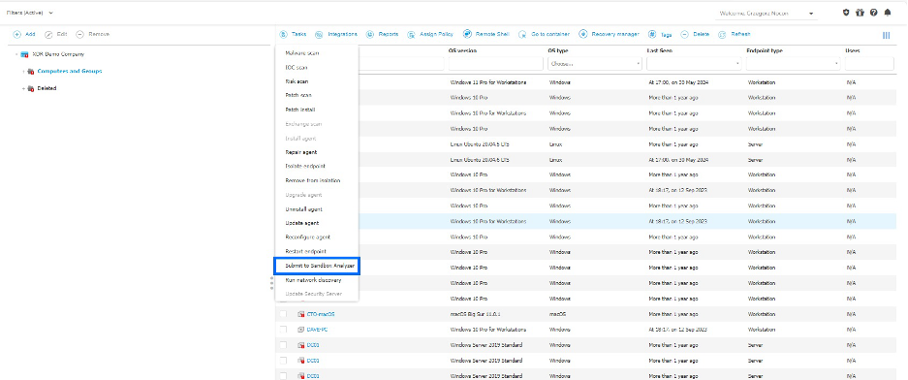

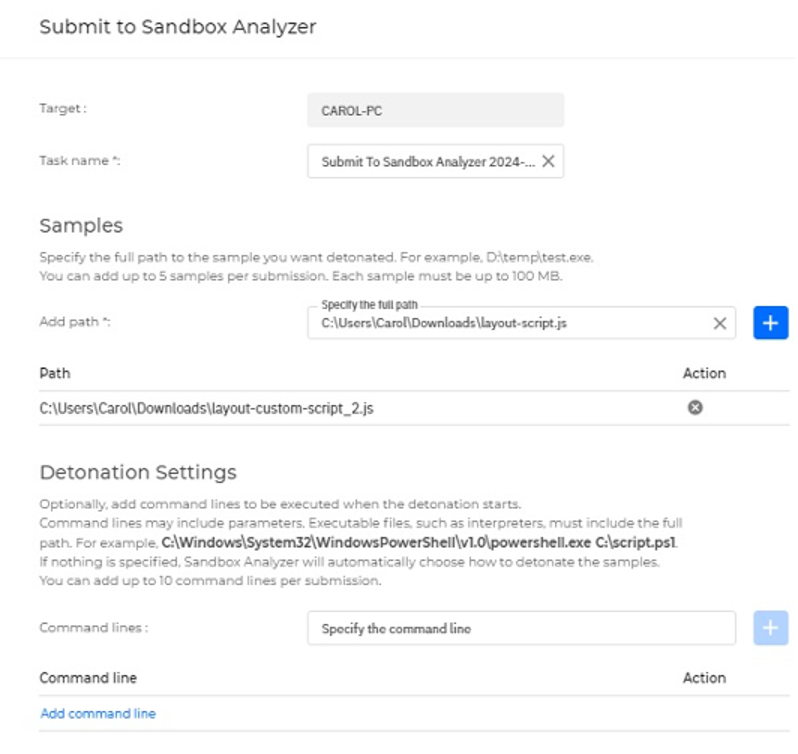

Avec la dernière version, vous pouvez soumettre des fichiers à Sandbox Analyzer directement à partir de la section Réseau en utilisant la tâche Soumettre à Sandbox Analyzer.

Indiquez l'emplacement exact du ou des fichiers que vous souhaitez exécuter. Vous pouvez sélectionner jusqu'à cinq fichiers par tentative. Pour un contrôle accru, vous pouvez choisir de lancer des commandes spécifiques qui seront exécutées lorsque l’exécution commencera.

Toutes les tâches de soumission sont enregistrées dans la section Activité de l'utilisateur avec des détails tels que l'auteur de la tâche, les chemins ajoutés, la date de création et les commandes (le cas échéant) mentionnées dans la tâche. Le rapport d'analyse du bac à sable n'est disponible que dans la section Sandbox Analyzer.

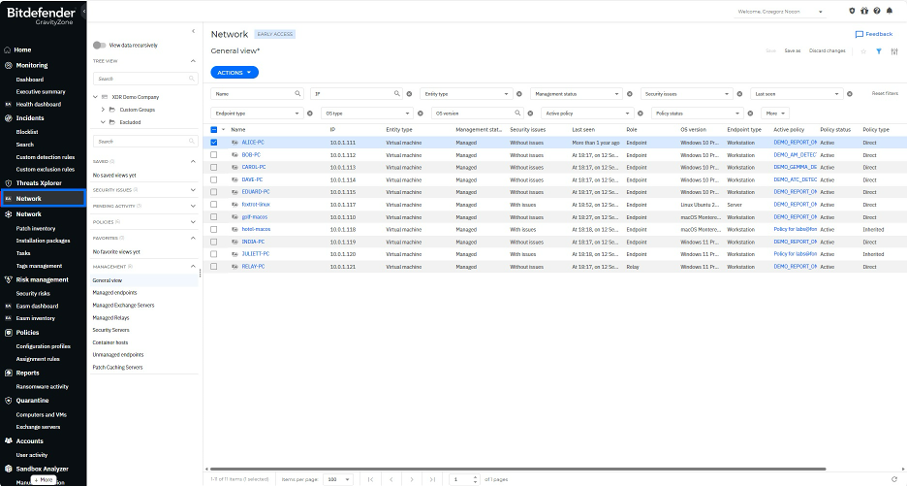

Présentation de la nouvelle section Réseau dans GravityZone

En commençant par la refonte de la configuration des politiques livrée le mois dernier, nous sommes heureux d'introduire une nouvelle section Réseau dans l'interface de la console GravityZone. Une fois que vous vous serez inscrit au programme d'accès anticipé, vous trouverez cette nouvelle section dans le menu principal de GravityZone, intitulée EA Network. La section Réseau précédemment utilisée restera disponible pendant cette période de transition.

Grâce à une nouvelle interface de la section Réseau, vous pouvez surveiller efficacement l'état des terminaux, allouer des ressources et résoudre les problèmes. Cette mise à jour comporte des éléments graphiques tels que des icônes représentant des entreprises, des machines virtuelles et physiques, des conteneurs, ainsi qu'une arborescence redessinée avec de nouveaux filtres et options de recherche. Nous avons également créé plusieurs vues intelligentes par défaut basées sur des règles de filtrage spécifiques pour la découverte de périphériques.

Résumé

La plateforme Bitdefender GravityZone se distingue en offrant une solution unique pour tous les besoins de sécurité de votre organisation. Alors que le paysage numérique évolue, Bitdefender reste proactif en fournissant des capacités de prévention, de protection, de détection et de réponse, assurant ainsi la sécurité permanente des organisations de toutes tailles dans le monde entier.

Pour en savoir plus sur la plateforme Bitdefender GravityZone, contactez-nous ou un partenaire Bitdefender pour plus d'informations. Vous pouvez également démarrer un essai gratuit en demandant une démonstration ici.

tags

Auteur

Grzegorz Nocon is a graduate of the Faculty of Physics at the University of Silesia. With over 16 years of experience in the IT industry, he currently works as a Technical Marketing Engineer at Bitdefender. A strong supporter of a holistic approach to security and passionate about solving security problems in a comprehensive and integrated way. Outside of work, an avid CrossFit enthusiast and a lover of fantasy literature.

Voir toutes les publicationsVous pourriez également aimer

Marque-pages